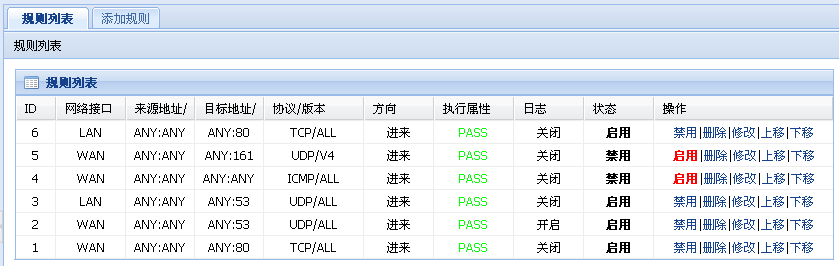

“安全设置”也即是防火墙设置。默认打开的是防火墙安全规则列表。在这个列表界面,可以执行“禁用”,“删除”,“修改”和“上移”、“下移”操作。

“禁用”一条规则后,这条将不再起作用,除非您“启用”。“上移”,“下移”是给规则位置排序。

![[提示]](images/tip.png) |

提示 |

|---|---|

这里的安全设置(防火墙)只能针对实易智能DNS系统自身的安全防护,不能作为网络安全设备使用。 |

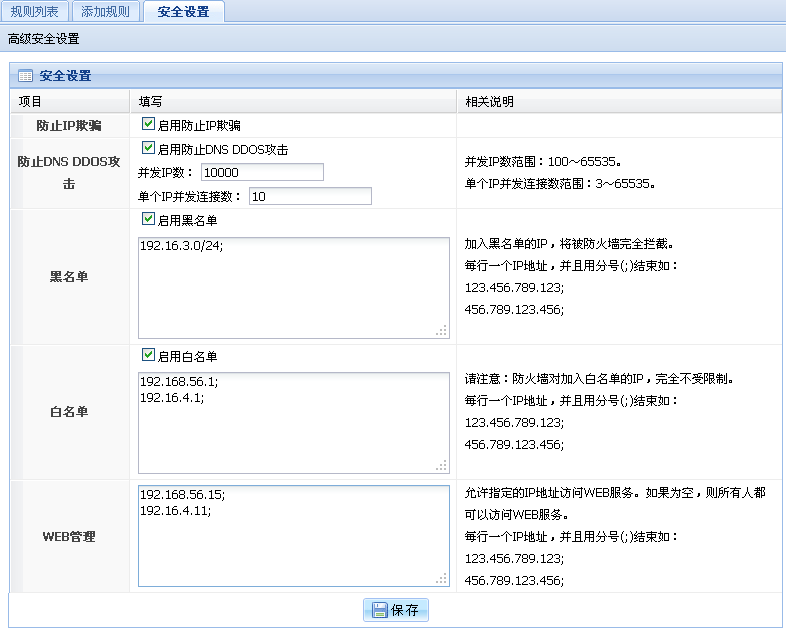

在安全设置里,可以配置防止IP欺骗,防止DOS攻击,黑白名单等。

防止DNS 的DOS模块,默认不开启。如果需要开启,可以根据自己网络环境需要,设定并发IP数。根据我们的经验,一般的一两万人的高校,只需要设置并非IP数为6000就可以了。而单个IP并发数,通常情况下,设置为30个就可以了。

这里的黑名单列表,是指防火墙将完全隔绝这些IP或者IP段。也就是如果被添加到黑名单列表里的IP或者IP段,都将无法连接设备的任何服务端口。设置也不能ping设备的IP。

而白名单则和黑名单相反。被添加到白名单列表里的IP或者IP段,将完全受信任,可以访问设备的任意服务端口。

而WEB管理列表,则是允许添加到该列表的IP地址访问设备的WEB服务。

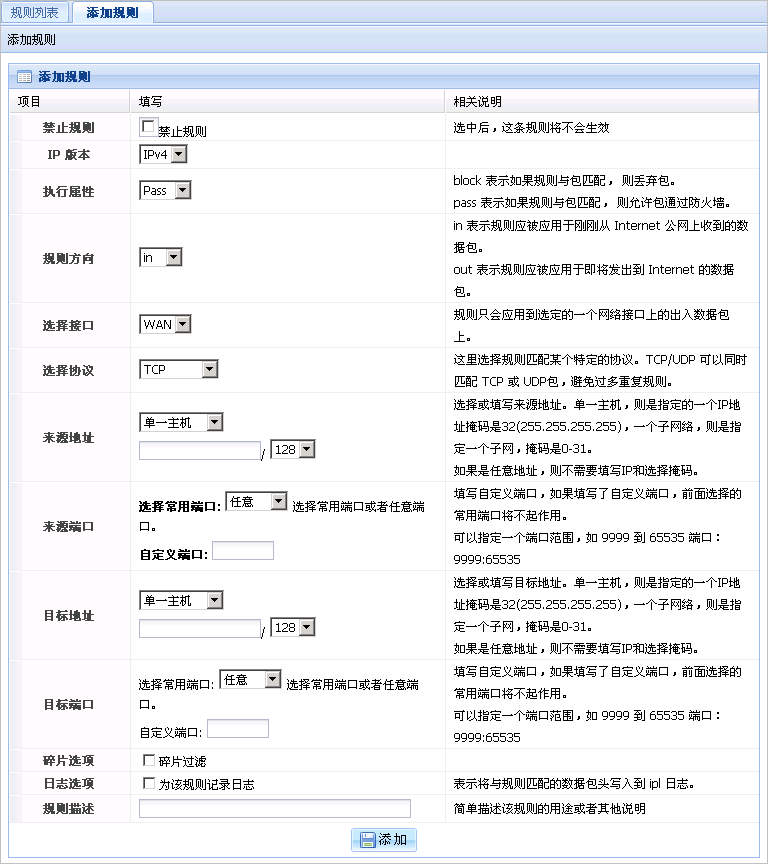

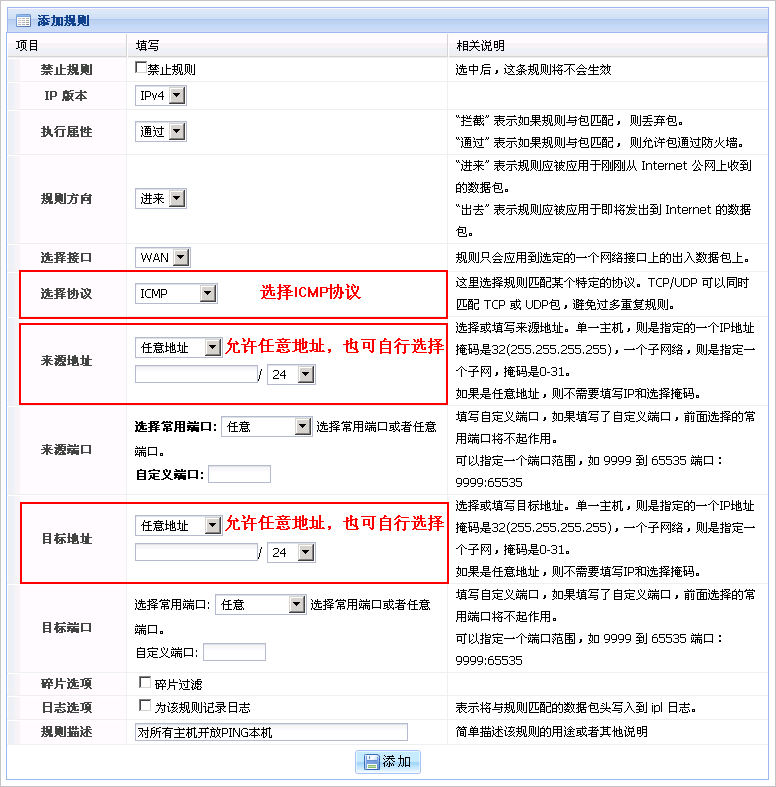

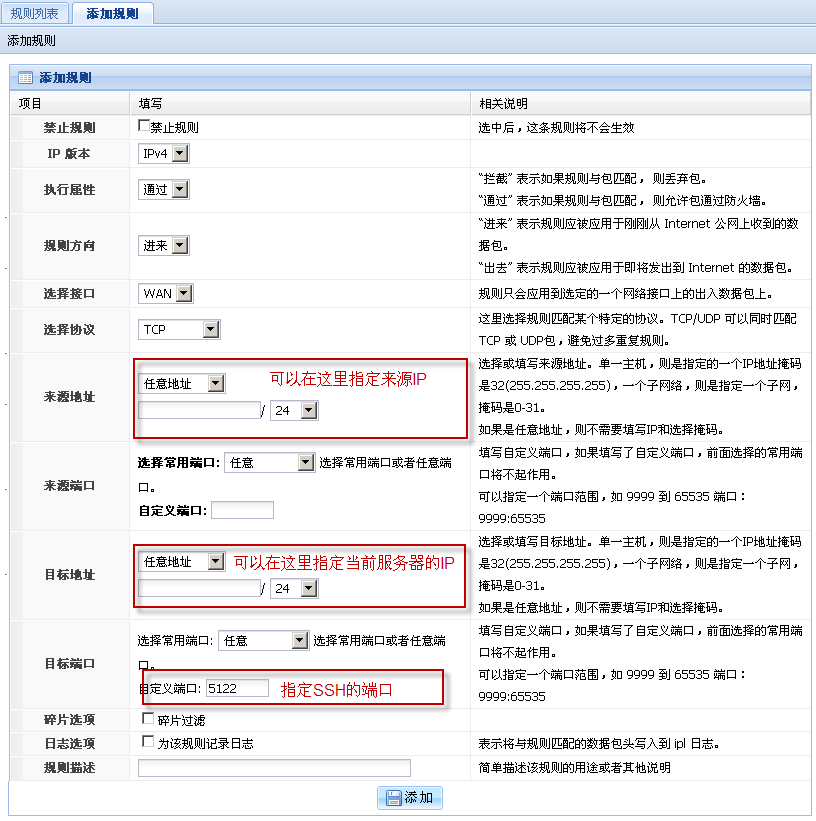

点击“添加规则”连接后,会打开添加规则的界面。

表 3.5. 安全设置说明表

| 配置名称 | 配置描述 | 默认设置 | 推荐设置 |

|---|---|---|---|

| 禁止规则 | 选中后,这条规则将不会起作用。 | 不选中 | |

| IP协议 | 在这里选择为网卡配置的IP类型,分IPv4和IPv6。如果您确定有IPV6的IP地址时,请选择IPv6。 | IPv4 | 如果您使用的只是IPv4,请按默认设置。否则请选择IPv6。 |

| 执行属性 | 选择规则的属性。“拦截” 表示如果规则与包匹配, 则丢弃包。 “通过” 表示如果规则与包匹配, 则允许包通过防火墙。 | 通过 | 选择正确的属性。 |

| 规则方向 | 选择规则的方向。 “进来” 表示规则应被应用于刚刚从 Internet 公网上收到的数据包。 “出去” 表示规则应被应用于即将发出到 Internet 的数据包。 | 进来 | 选择正确的方向。 |

| 选择接口 | 选择规则应用到那个网络接口上的出入数据包上。 | WAN | 选择正确的网络接口。 |

| 选择协议 | 这里选择规则匹配某个特定的协议。TCP/UDP 可以同时匹配 TCP 或 UDP包,避免过多重复规则。 | TCP | |

| 来源地址 |

就是从那里来访问这台服务器。 选择或填写来源地址。单一主机,则是指定的一个IP地址掩码是32(255.255.255.255),一个子网络,则是指定一个子网,掩码是0-31。 如果是任意地址,则不需要填写IP和选择掩码。 |

单一主机 | |

| 来源端口 | 是指来访问这台服务器的IP的端口。 |

任意端口 | 任意端口 |

| 目标地址 |

只当前服务器的IP地址。 选择或填写目标地址。单一主机,则是指定的一个IP地址掩码是32(255.255.255.255),一个子网络,则是指定一个子网,掩码是0-31。 如果是任意地址,则不需要填写IP和选择掩码。 |

单一主机 | |

| 目标端口 | 指当前服务器开放的端口。 | 任意端口 | 指定需要开放的端口 |

| 碎片选项 | 碎片:指定了一个对分片的数据包行为。如果选择这个选项,将会拦截这些分片数据包。 | 不选择 | 不选择 |

| 日志选项 | 如果选择这个选项,将对符合这个规则的数据包做日志记录。在安全日志可以查看日志记录。 | 不选择 | |

| 规则描述 | 简单描述该规则的用途或者其他说明 | 填写简单描述 |

![[提示]](images/tip.png) |

提示 |

|---|---|

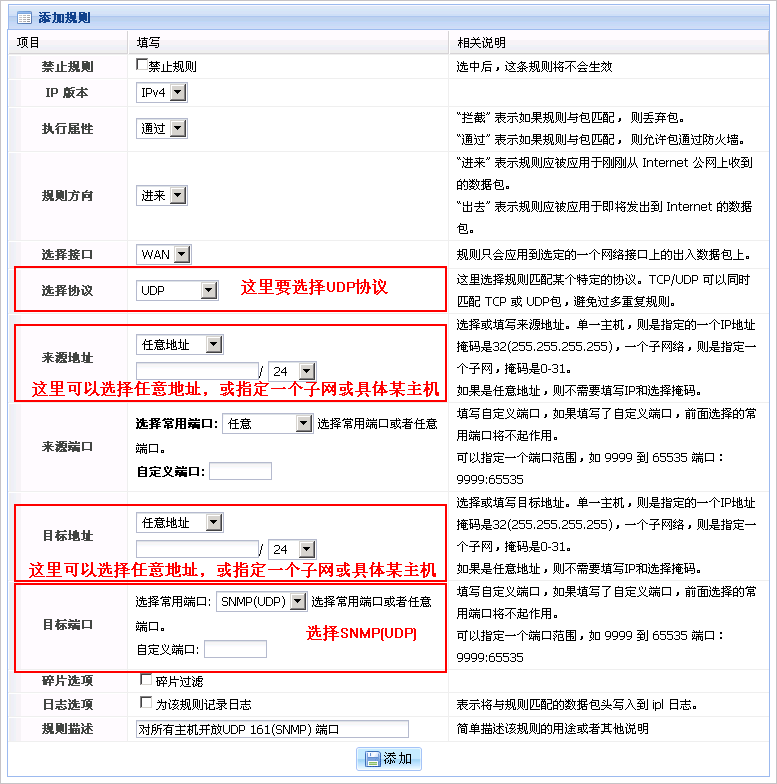

自4.0版开始已经集成开启ping和SNMP的协议,默认是停用的。若有需要,启用即可。 |